Für die freien Tage musste was zum Spielen ins Haus: ein TP-Link TL-MR3020 für rund 30€. Die Installation von OpenWRT gelingt nach Anleitung über die Browseroberfläche ohne Probleme. Nach zwei Reboots kann man sich über telnet einloggen und ein Passwort für root setzen. Telnet ist damit deaktiviert – in Zukunft kommt man über SSH auf den MR3020. Ein

opkg –help

zeigt die wichtigsten Befehle der Paketverwaltung an und die folgenden Befehle ziehen eine SSL verschlüsselte Browseroberfläche für die Konfiguration des Routers an Bord (und ein etwas hübscheres Design sowie deutsche Sprachpakete für dieselbe gleich mit):

opkg update

opkg install luci-theme-bootstrap

opkg install luci-i18n-german

opkg install luci-ssl

/etc/init.d/uhttpd restart

/etc/init.d/uhttpd enable

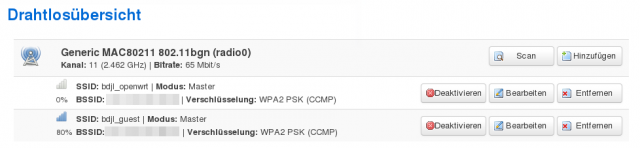

Inzwischen habe ich zwei WLAN Netze auf dem kleinen Kästchen laufen – eines für Geräte, die in mein Heimnetz dürfen und dann ihre IP vom DHCP auf meiner Smoothwall erhalten (oben LAN genannt) und ein Netz für Gäste, an die der TPLink die IPs verteilt.

Dabei erhält der MR3020 die IP immer vom DHCP des Netzes, an das ich ihn stecke – hier im Heimnetz also vom DHCP auf der Smoothwall. Das ist für Netzwerker sicherlich eine grausige Vorstellung: Ein Router, der seine IP nicht statisch gesetzt bekommt, sondern vom DHCP erhält 🙁 Das hat für mich aber einen Vorteil, zu dem ich am Ende noch komme.

Im Hinterkopf zu behalten ist, dass mein Heimnetz nur rot und grün kennt. Ein dezidiertes blaues Netz für WLAN existiert hier nicht. Alle AccessPoints hängen demnach bei mir im grünen Netz.

Anyway: Aufgefallen ist mir bei der Fummelei, dass diese Anleitung bei OpenWRT bei mir nicht richtig passen wollte und an einigen Stellen verändert werden musste. Zu diesen Änderungen:

Zuerst wird eine neue WLAN Schnittstelle (hier: bdjl_guest) eingerichtet, die lediglich die WLAN Schnittstelle des Routers beinhaltet.

Das geht am schnellsten über /Netzwerk /Drahtlos /Hinzufügen.

Dann wird der neuen WLAN Schnittstelle eine statische IP verpasst und der DHCP Server auf dieser aktiviert. Die entsprechenden Funktionen befinden sich unter /Netzwerk /Schnittstellen und dort nach einem Klick auf /Bearbeiten.

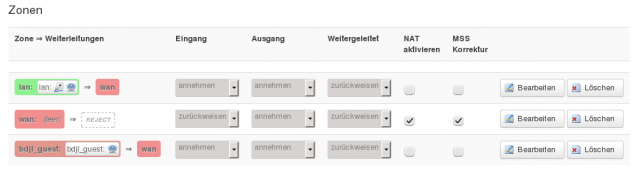

Schon hier kann man in den erweiterten Einstellungen dieser Schnittstelle eine eigene Firewall-Zone zuweisen – was ich tat.

Unter /Netzwerk /Firewall findet sich die Zone wieder – verweist aber zuerst auf REJECT. Hier muss der neuen Zone die Weiterleitung auf WAN zugeordnet werden, was über den Schalter /Bearbeiten möglich ist.

Unter /Netzwerk /Firewall /Verkehrsregeln wird dann von der Gast-WLAN-Schnittstelle auf ETH0 (also LAN) ge-NAT-et.

Ausbruchsicher ist das evtl. nicht – selbst wenn Fing keine Geräte aus meinem Heimnetz findet. Aber – hey – es ist ein Gastnetz für meine Bude. Die Menschen sitzen dann auf meinem Sofa. Innenverteidigung ist meine Sache nicht und die Vorteile bleiben bestehen:

Ich erspare mir in Zukunft die lästige Aufnahme der MAC Adressen von Gastgeräten und viel Gefummel mit der Smoothwall, wenn Besuch kommt und mit dem eigenen Gerät nur online gehen will.

Außerdem müsste – das muss ich aber noch testen – mein TPLink auch in fremden Netzen funktionieren: Einstöpseln … und er erhält vom DHCP Server des fremden Netzes (in meinem Fall z.B. das Schulnetz) eine IP. Auf dem einen WLAN, das er aufzieht, kann ich dann so ins lokale Netz, als wäre ich mit meinem Laptop direkt angemeldet. Der TPLink benimmt sich wie ein AccessPoint. Auf dem anderen WLAN, dem WLAN für Gäste, kommt jeder Client rein, dem ich den WPA2 Key der kleinen Büchse mitteile … und taucht im internen Netz garnicht auf. Und da sich die MAC Adresse von eth0 leicht ändern lässt, kann man sich in fremden Netzen auch mal eine „leihen“ 😉