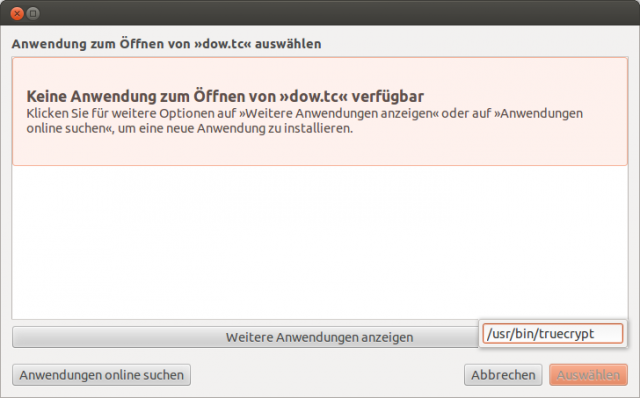

… jetzt such ich schon seit 10 Minuten nach einer Möglichkeit, meinem Laptop beizubringen, dass er *.tc Dateien unter Unity per Doppelklick mit TrueCrypt aufmachen soll. Zumindest die Benutzeroberfläche enthält hierfür keinen Eintrag mehr. Was Ubuntu als nicht installiert ansieht (obwohl es dies ist), taucht schlicht nicht in der Liste der wählbaren Applikationen auf.

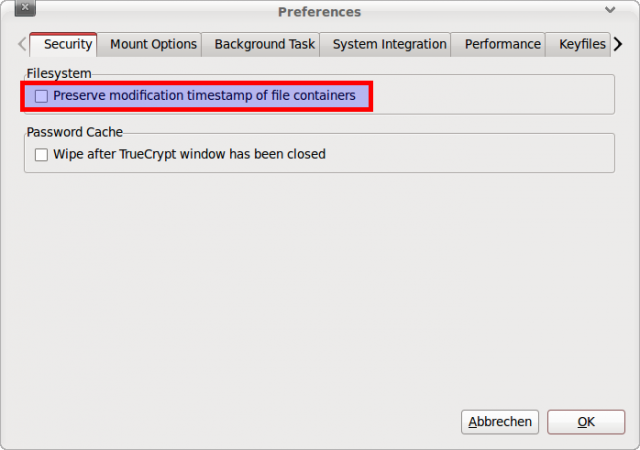

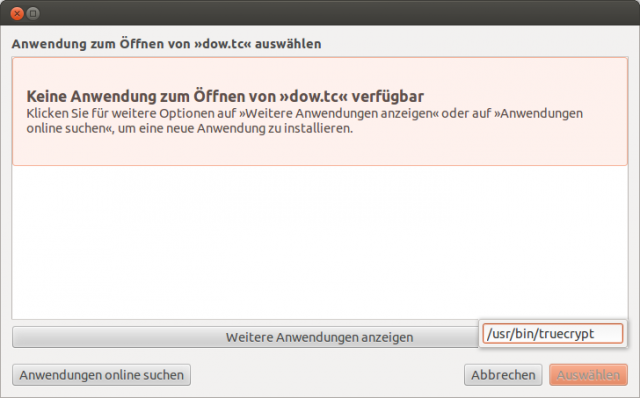

Im Fenster oben schlicht den Pfad einzugeben scheint zuerst zu funktionieren, nachdem man / eingegeben hat – aber Nautilus merkt sich das nicht. Nach Enter passiert … nix.

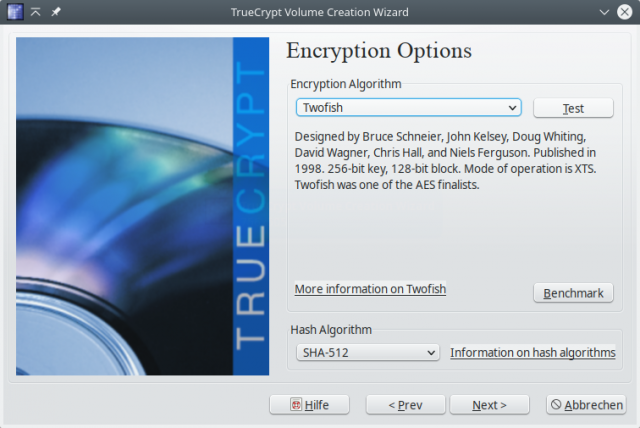

Dann dachte ich kurz, man könnte mit Hilfe dieser Anleitung für tc Dateien den passenden mimetype Eintrag mit dem Programm truecrypt verknüpfen. Aber tc Dateien zeichen sich ja gerade dadurch aus, dass sie undefiniert sind und demnach einen mimetype der Art application/octet-stream haben. Das trifft auf viele andere Dateien auch zu und da schnappt dann jedes mal truecrypt danach? Macht nicht wirklich Sinn. Ich brauche eine Aktion auf Grund der Dateierweiterung – magic numbers tut bei truecrypt nicht.

Was funktioniert, ist drag and drop der tc Datei auf das truecrypt Icon im Launcher. Das Icon leuchtet dabei zwar nicht auf (eben weil der mimetype keiner Anwendung zugeordnet ist), truecrypt lädt dann aber trotzdem die Datei.

Noch blöder geht es kaum noch. Drag&drop als einziger Ausweg unter einer Linux GUI. Bfrrrrr!

Das einzig Beruhigende hieran ist, nicht allein zu doof zu sein, das konfiguriert zu bekommen:

https://bugs.launchpad.net/ubuntu/+source/nautilus/+bug/984930

![Dateizuordnungen [Geändert] – Systemeinstellungen_001](http://www.bdjl.de/localhost/wp-content/uploads/2012/01/Dateizuordnungen-Geändert-–-Systemeinstellungen_001-640x421.jpg)