Ich selbst bevorzuge für die Verschlüsselung von E-Mails GnuPG. Ich brauch da keine Infrastruktur Dritter und das gefällt mir. Einmal eingerichtet läuft das über Jahre. Einfach so. Ohne Kosten.

Für S/MIME spricht jedoch, dass der Standard von viel mehr MUAs unterstützt wird und dass die Handhabung oft einfacher ist. Kein zu unterschätzendes Argument, wenn man eine ganze Redaktion zu versorgen hat, die Frickeln „doof“ findet und von Windows über Apple bis Linux alles (un-)mögliche als Betriebssystem nutzt.

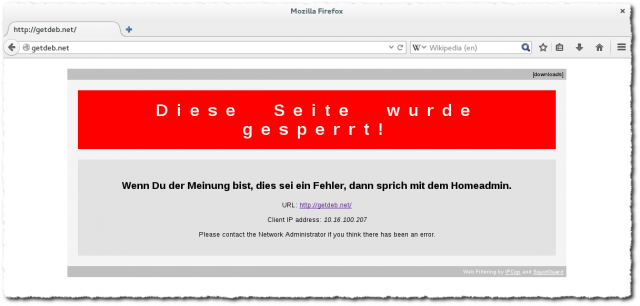

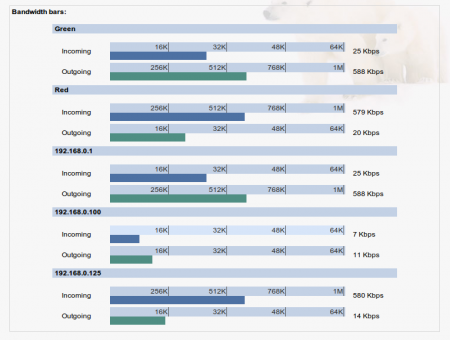

Ein Prüfstein war für mich diese Woche die Handhabung von GnuPG und S/MIME, wenn man mit seinem Laptop hinter der schulischen Firewall hockt, bei der nur Port 80 und Port 443 offen sind und man deswegen auf Webmail angewiesen ist. Thunderbird kommt hier schlicht nicht ins Netz.

Was dann?

S/MIME

Im Webmailfenster (wir nutzen EGroupware) auf speichern klicken.

Auf die EML Datei doppelt klicken – der lokale Thunderbird macht die Datei auf, entschlüsselt diese und fertig.

Versenden von verschlüsselten Nachrichten ist dann kein so ein großer Spaß mehr.

Man verfasst die Nachricht im Thunderbird und speichert diese im Ordner „Entwürfe“ ab. Dann klickt man diese rechts an und speichert diese über den entsprechenden Eintrag im Kontextmenü auf dem Desktop als EML.

Diese EML kann man dann als Anhang an eine Mail dran hängen, die man über den Webmailer verschickt. Beim Empfänger wird der Anhang entschlüsselt angezeigt – die Mail mit dem Anhang oben, der einst verschlüsselte Anhang unten (ähnlich wie bei einer Weiterleitung).

GnuPG

Die Nachricht – und hier nur den Nachrichteninhalt – per Copy and Paste in einen lokalen Texteditor werfen und als irgendwas.asc speichern.

Dann über das Kontextmenü (oder per Doppelklick – je nach Konfiguration) der Datei z.B. mit KGpg (je nach Desktop) öffnen und die Passphrase eingeben. Die neu erzeugte, entschlüsselte Nachricht im Editor lesen.

Das Schreiben von Nachrichten erfolgt ebenfalls im lokalen Texteditor. Man speichert die Datei lokal ab, verschlüsselt den Inhalt (Kontextmenü der Datei) und kopiert diesen aus der neu angelegten Datei mit der Endung asc wieder in den Webmailer zurück.

Und nun?

Das einfache Lesen von S/MIME-verschlüsselten Nachrichten unter den genannten Bedingungen wird in der Redaktion sicherlich gut ankommen. Ich selbst finde weiterhin den Weg für Lesen und Schreiben bei GnuPG sympathischer. Das ist zwar in beiden Fällen fummelig – aber einheitlich, unterliegt einer Logik, einer Vorgangsweise und nicht derselben zwei.

Eine berechtigte Frage ist natürlich, wie oft so was vorkommt und ob man nicht schlicht warten kann mit dem Lesen und Schreiben verschlüsselter Nachrichten, bis man wieder zu Hause / im Office ist.

Ach ja – getestet habe ich mit Textmails. Wie sich das mit HTML Mails und Anhängen anfühlt … die Tests stehen noch aus.