Inzwischen sind weitere Anpassungen am „Glotzenrechner“ vorgenommen worden, die ich hier kurz dokumentieren will:

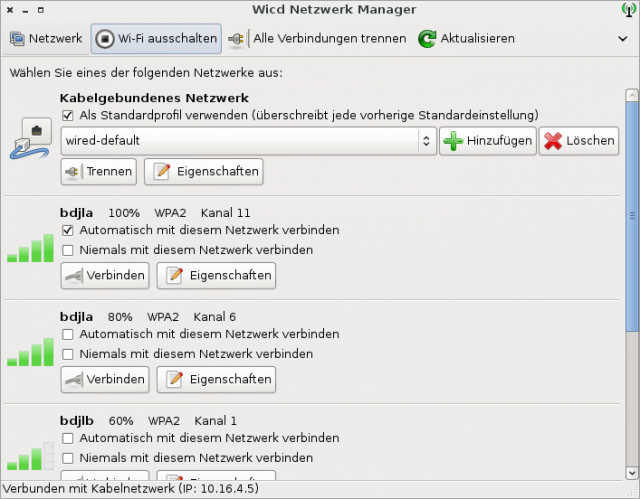

WLAN

Der Netzwerkmanager fand meine WLAN Netze zuerst nicht. Ursache war ein fehlendes Modul. Nach einem

auto wlan0

Eintrag in die /etc/network/interfaces und einem

sudo modprobe bcmdhd

ging es.

Das Modul bcmdhd kann aus einer Zeile in der /etc/modules beim Boot aufgerufen werden, dann spart man sich den händischen Aufruf nach einem Neustart.

Tastatur und Tasten

Ein Nachtrag noch zu den Keyboardhinweisen im ersten Teil: Anpassungen an den Tastenkürzeln und Shortcuts können vorgenommen werden in

~/.config/openbox/lxde-rc.xml

DIe XML Datei ist selbsterklärend. Dass ein STRG ALT t ein Terminal öffnet, kann z.B. mit dem folgenden Eintrag im Abschnitt <keyboard></keyboard> erledigt werden:

<keybind key=“A-C-t“>

<action name=“Execute“>

<execute>/usr/bin/lxterminal</execute>

</action>

</keybind>

Ein

openbox –reconfigure

schaltet die Einstellungen dann scharf. Bevor ich hierauf kam, blieben alle Eintragungen auch nach einem Reboot schlicht unwirksam.

Sollte man sich über die eigenen Tastenbelegungen nicht ganz sicher sein, dann helfen xev und diese Seite im Debian Wiki.

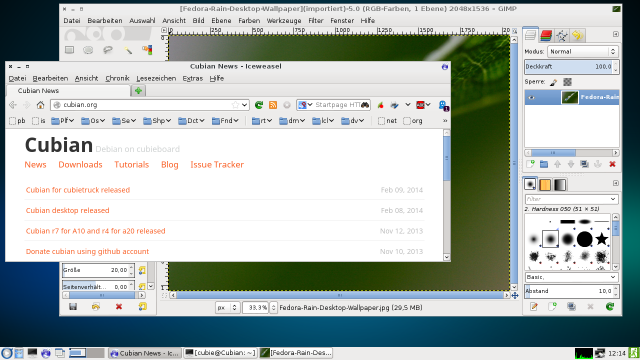

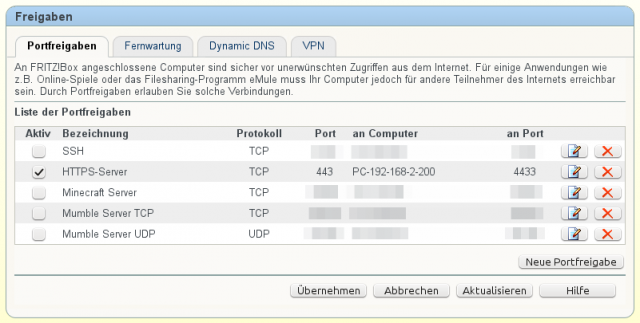

ownCloud

Fedora 20 bringt einen für ARM kompilierten owncloud-client (mirall) mit. Der fehlt für Debian und kann auch – aus meiner heutigen Sicht – nicht so leicht erstellt werden, weil das Paket qtkeychain ebenfalls nicht für Debian ARM vorliegt. Wirft man den Compiler an, dann spaziert man in die Abhängigkeitshölle. Man kann jedoch auf die Anbindung des eigenen ownCloud-Servers über WebDAVs ausweichen.

mkdir ownCloud

sudo apt-get install davfs

sudo dpkg-reconfigure davfs2

Hier den normalen Benutzern erlauben davfs2 zu verwenden.

sudo usermod -aG davfs2 cubie

sudo mount.davfs https://www.server.domain/owncloud/remote.php/webdav /home/cubie/ownCloud/

Derartige Eintragungen können in der fstab hinterlegt werden … oder man schreibt sich einen mount und umount alias in die .bash_aliases sofern der Rechner – wie hier – von vielen Familienmitgliedern verwendet wird. [Lektüre]

Samba

Unseren Sambaserver habe ich gleich über die /etc/fstab gemountet. Benötigt werden die cifs-utils:

sudo apt-get install cifs-utils

Das Tauschverzeichnis ist auch der Dokumentenpfad für alle lokal installierten Programme, was nicht nur Speicher auf der SD Karte spart, sondern den Zugriff von sonstigen Arbeitsstationen im Haus erleichert.

//ip.des.smb.servers/pfad/zu/tausch /home/cubie/fileserver cifs auto,username=tausch,password=geheim,uid=1000,gid=1001 0 0

Geheime Passwörter sollte man nicht direkt in der fstab hinterlegen – aber die für den Familienserver sind intern eh bekannt. [Lektüre]

Sonstiges

Bei mir fehlte die Möglichkeit zur Vervollständigung der Befehle durch TAB. EIn

sudo apt-get install bash-completion

installiert die fehlende Funktion nach.

Alle anderen inzwischen vorgenommenen Veränderungen sind weniger technischer Natur und dienten vor allem der „Verschönerung“ des Systems.

Einen Tipp evtl. noch: dwb ist ein empfehlenswerter schlanker, schneller Browser für Cubian-Benutzer, die auf der Shell mit vi arbeiten oder unter Firefox den vimperator installiert haben: http://portix.bitbucket.org/dwb/

OT: Auf neueren Ubuntuversionen – ab Quantal – ist dwb ebenfalls zu finden.