Seit ein paar Tagen hängt hier ein Cubietruck an der Glotze im Wohnzimmer. Das kleine ARM Board kommt mit einem vorinstallierten Android, bei dem ich nicht herausfand, wie es sich rooten lässt. Also kam so eben ein Fedora 20 minimal auf den internen NAND Speicher. Die Installation ist, wenn man sich die nötigen Anleitungen im Netz mal ergooglet hat, recht einfach.

Vorbereitungen

Die Kernelheader, ein Compiler und DKMS sollten schon an Bord sein. Wenn man sich Virtualbox installiert hat, dann ist dem so und man kann loslegen.

LiveSuit für die eigene Prozessorarchitektur herunter laden, auspacken und installieren:

chmod +x LiveSuit.run

sudo ./LiveSuit.run

Der Installer wirft unterwegs den Compiler an und erstellt ein Kernelmodul für die USB Verbindung zum Cubietruck. Dazu weiter Unten mehr.

UDEV System anpassen:

sudo vi /etc/udev/rules.d/10-local.rules

Dort den folgenden Eintrag hinzufügen (oder die Datei anlegen – zumindest auf meinem Kubuntu 12.04 LTS 32 Bit war diese nicht da):

SUBSYSTEM!=“usb_device“, ACTION!=“add“, GOTO=“objdev_rules_end“

#USBasp

ATTRS{idVendor}==“1f3a“, ATTRS{idProduct}==“efe8″, GROUP=“benutzername“, MODE=“0666″

LABEL=“objdev_rules_end“

Dann UDEV neu starten:

sudo service udev restart

Das Kernelmodul für den Cubietruck-Zugriff über USB laden:

sudo modprobe awusb

Jetzt sollte man Cubietruck mit dem Fedora Image flashen können.

Flashen

Das Fedora 20 Image ohne Desktop kann man sich hier herunter laden:

http://dl.cubieboard.org/software/a20-cubietruck/fedora/ct-fedora20-minimal/

Daneben gibt es noch ein Image mit LXDE Desktop. Aber diesen sollte man sich auch selbst nachinstallieren können.

Für das Flashen des Cubietruck verfährt man wie folgt: LiveSuit starten durch

/home/benutzername/Bin/LiveSuit/LiveSuit.sh

Das herunter geladene und entpackte Fedora Image auswählen.

Am Cubieboard (das für diesen Vorgang keine weitere Stromversorgung benötigt) den FEL Schalter drücken und gedrückt halten.

Den Mini-USB Stecker mit dem Cubietruck und dem Rechner (auf dem LiveSuit läuft) verbinden. Den FEL Schalter dabei weiter gedrückt halten!

LiveSuit lässt nun einen Dialog aufpoppen, ob man Flashen will. Man kann in diesem Moment den FEL Schalter am Cubietruck wieder loslassen und bestätigt das Dialogfeld mit Yes.

Dann muss man ca. 10 Minuten abwarten können, ohne nervös zu werden. Bei ca. 3%, 20% und bei 90% gönnte sich der Flashvorgang durch LiveSuit bei mir längere Wartepausen. Einfach aushalten 🙂

Ist der Flashprozess abgeschlossen, schließt man LiveSuit, lässt dem Cubietruck rund eine Minute Zeit, bis er ruhiger blinkt und zieht dann das USB Kabel. Zumindest habe ich das so gemacht. So richtig elegant scheint mir dieser Schritt jedoch nicht zu sein – das muss auch irgendwie besser gehen.

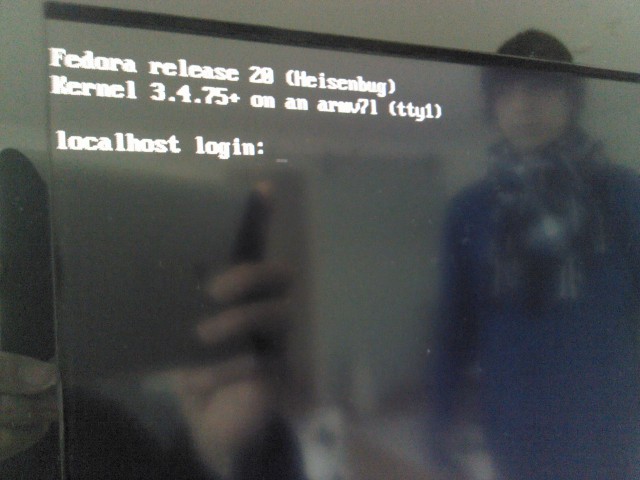

Fedora an der Glotze

Für die nächsten Schritte den Cubietruck mit der Glotze über HDMI-Kabel verbinden. Der Installationsprozess von Fedora ist eigentlich schon abgelaufen – man muss nur einige Rückfragen (Passwort für root, Benutzer anlegen, Timezone etc.) beantworten und kann sich dann „am Fernseher“ anmelden. Es ist zu empfehlen, eine Kabelnetzwerkverbindung hierfür zu nutzen.

Nachdem man sich als root angemeldet hat, lohnt sich die Überprüfung der Netzwerkverbindung:

ifconfig

sollte die IP des Cubietruck zeigen, die dieser vom DHCP des Heimnetzes erhalten hat, und ein

ping web.de

sollte eine Reaktion hervorrufen, die auf eine bestehende Netzwerkverbindung hindeutet.

Dann spielt man die nötigen Updates ein:

yum update

und … tja … installiert sich, nach einem Reboot, auf was auch immer man Lust hat.

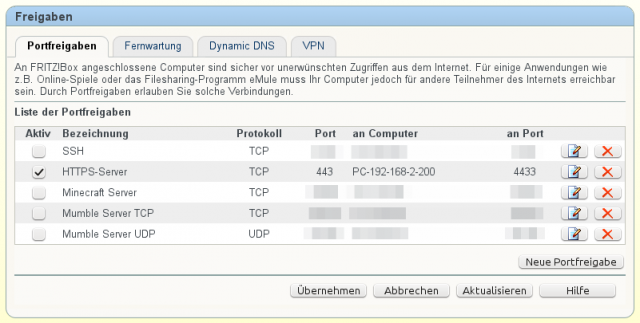

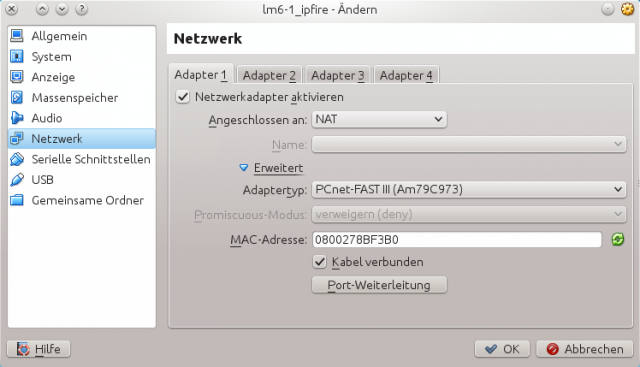

![lm6-1_ipfire [wird ausgeführt] - Oracle VM VirtualBox_004](https://www.bdjl.de/localhost/wp-content/uploads/2013/12/lm6-1_ipfire-wird-ausgeführt-Oracle-VM-VirtualBox_004-640x546.png)

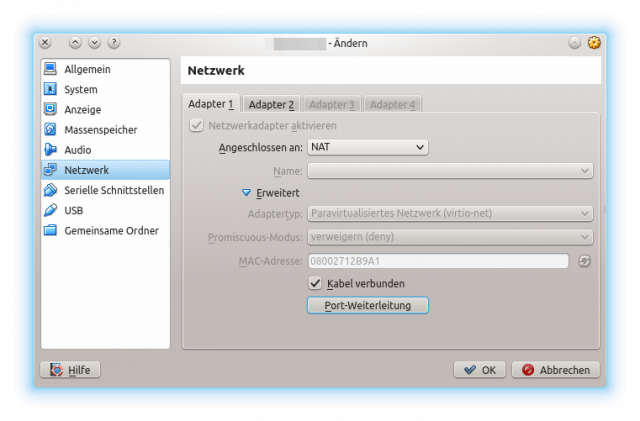

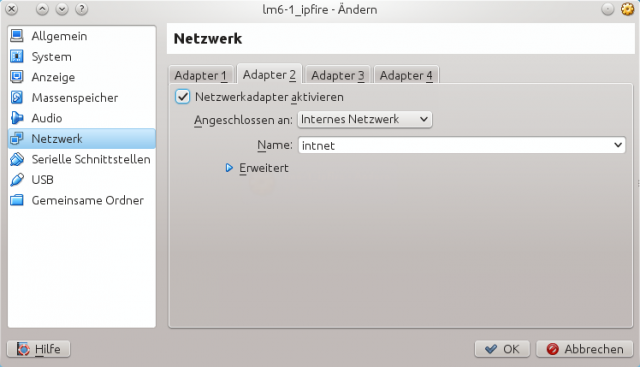

![lm6-1_ipfire [wird ausgeführt] - Oracle VM VirtualBox_005](https://www.bdjl.de/localhost/wp-content/uploads/2013/12/lm6-1_ipfire-wird-ausgeführt-Oracle-VM-VirtualBox_005-640x415.png)

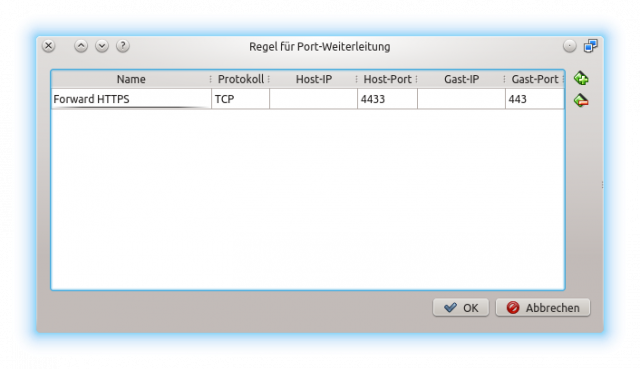

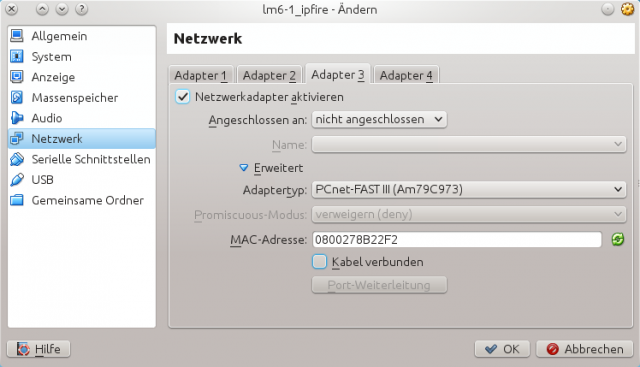

![lm6-1_ipfire [wird ausgeführt] - Oracle VM VirtualBox_006](https://www.bdjl.de/localhost/wp-content/uploads/2013/12/lm6-1_ipfire-wird-ausgeführt-Oracle-VM-VirtualBox_006-640x415.png)